İstatistikler, tüm küçük ve orta ölçekli işletmelerin yüzde 60'ından fazlasının 2022 boyunca siber saldırılara maruz kaldığını gösteriyor. Küçük ve orta ölçekli şirketler, küresel ekonomiye büyük katkı sağlıyor: Dünya Ticaret Örgütü'ne göre, KOBİ'ler tüm işletmelerin yüzde 90'ından fazlasını temsil ediyor.

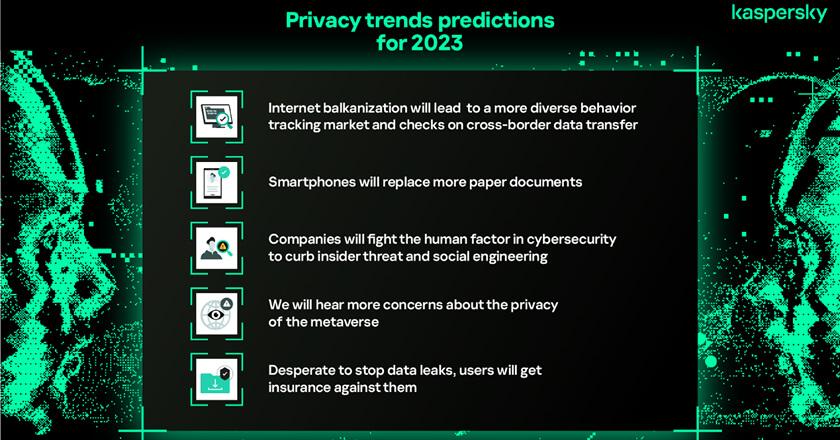

Şimdi haberimizin yavaş yavaş detaylarına doğru ilerleyelim.Siber saldırılar nedeniyle işletmeler gizli bilgileri, mali kaynakları, değerli pazar paylarını kaybedebilir. Küçük işletmeler için de söyleyebiliriz ki; bir siber güvenlik olayını en zorlu kriz türlerinden biri olarak görüyor. Kaspersky, KOBİ'lerin sahip olabileceği güvenlik açıklarını analiz etti. Ayrıca girişimcilerin 2023'te bilmesi gereken bazı önemli siber tehditleri de özetledi. Haydi o halde lafı uzatmadan detaylara.

İlginizi Çekebilir: Kobi’ler Zorlu Süreçten Geçiyor

KOBİ'ler İçin 2023'te En Önemli 5 Tehdit

1. Çalışanlardan Kaynaklanan Veri Sızıntıları

Bir şirketin verilerinin sızdırılmasının farklı yolları vardır. Ve bazı durumlarda da istemeden gerçekleşebilir. Pandemi sırasında birçok uzaktan çalışan, kurumsal bilgisayarları: çevrimiçi oyun oynamak, film izlemek veya e-öğrenme platformlarını kullanmak gibi eğlence amacıyla kullandı. Bu, kuruluşlar için finansal tehdit oluşturmaya devam ediyor. Bu trend kalıcı olacak. Ayrıca 2020'de çalışanların yüzde 46'sı daha önce hiç uzaktan çalışmamışken, şimdi üçte ikisi ofise geri dönmeyeceklerini belirtirken, geri kalanı daha kısa bir ofis çalışma haftası olduğunu iddia ediyor.

Pandemiden sonra siber güvenlik düzeyi ve kuruluşlar tarafından toplu olarak uzaktan çalışmanın ilk kez benimsenmesi iyileşti. Bununla birlikte, eğlence amaçlı kullanılan kurumsal bilgisayarlar, bir şirketin ağına ilk kez erişmenin en önemli yollarından biri olmaya devam ediyor. Bir şovun bir bölümünü veya yeni çıkan bir filmi indirmek için alternatif kaynaklar arayan kullanıcılar, Truva atları, casus yazılımlar ve arka kapılar ile reklam yazılımları dahil olmak üzere çeşitli kötü amaçlı yazılım türleriyle karşılaşıyor. Kaspersky istatistiklerine göre, akış platformları kisvesi altında tehditlerle karşılaşan kullanıcıların yüzde 35'i Truva atlarından etkilendi. Bu tür bir kötü amaçlı yazılım bir şirket bilgisayarına düşerse, saldırganlar şirket ağına bile girebilir. Ayrıca hem iş geliştirme sırları hem de çalışanların kişisel verileri dahil olmak üzere hassas bilgileri arayabilir ve çalabilir.

Ayrıca, eski çalışanları olası veri sızıntıları için suçlama eğilimi var. Ancak, yakın zamanda ankete katılan kuruluşların liderlerinin yalnızca yarısı, eski çalışanların bulut hizmetlerinde depolanan şirket verilerine erişimi olmadığından veya kurumsal hesapları kullanamadığından emin. Ancak aynı düzenleyiciler tarafından yapılan rutin bir kontrol, yetkisiz kişilerin gerçekten de gizli bilgilere erişimi olduğunu ortaya çıkarabilir ve bu da yine de para cezasıyla sonuçlanabilir.

2. DDoS Saldırıları

Dağıtılmış Ağ Saldırıları genellikle Dağıtılmış Hizmet Reddi (DDoS) saldırıları olarak adlandırılıyor. Bu tür bir saldırı, bir şirketin web sitesini etkinleştiren altyapı gibi herhangi bir ağ kaynağı için geçerli olan belirli kapasite sınırlarından yararlanıyor. DDoS saldırısı, web sitesinin birden çok isteği işleme kapasitesini aşmak ve web sitesinin düzgün çalışmasını engellemek amacıyla, saldırıya uğrayan web kaynağına birden çok istek gönderiyor.

Saldırganlar, tümü DDoS saldırılarından sıklıkla etkilenen bankalar, medya varlıkları veya perakendeciler gibi kuruluşlar üzerinde eylem gerçekleştirmek için farklı kaynaklara başvuruyor. Son zamanlarda siber suçlular, trafik akışını durdurmak için iki bitcoin (yaklaşık 11.000 $) talep ederek Alman gıda dağıtım hizmeti Takeaway.com'u (Lieferando.de) hedef aldı. Ayrıca, çevrimiçi perakendecilere yönelik DDoS saldırıları, müşterilerinin en aktif olduğu tatil dönemlerinde de artış gösteriyor.

Ayrıca oyun şirketlerinin ölçek kazanmasına yönelik artan bir eğilim var. Final Fantasy 14'ün Kuzey Amerika veri merkezleri, Ağustos ayı başlarında saldırıya uğradı. Oyuncular bağlantı, oturum açma ve veri paylaşımı sorunları yaşadı.

Çoğu DDoS saldırısı rapor edilmiyor çünkü ödeme miktarları genellikle çok büyük değil.

3. Tedarik Zinciri

Tedarik zinciri aracılığıyla saldırıya uğramak, genellikle bir kuruluşun bir süredir kullanmakta olduğu bir hizmet veya programın kötü niyetli hale geldiği anlamına geliyor. Bunlar, şirketin satıcıları veya tedarikçileri aracılığıyla gerçekleştirilen saldırılar. Örnekler arasında finans kurumları, lojistik ortaklar ve hatta bir yemek dağıtım hizmeti yer alabilir. Ve bu tür eylemler, karmaşıklığı veya yıkıcılığı bakımından farklılık gösterebilir.

Örneğin saldırganlar, M.E.Doc adlı muhasebe yazılımının otomatik güncelleme sistemini tehlikeye atmak için ExPetr'i (diğer adıyla NotPetya) kullanarak fidye yazılımını tüm müşterilere teslim etmeye zorladı. Sonuç olarak, ExPetr hem büyük şirketleri hem de küçük işletmeleri etkileyerek milyonlarca zarara neden oldu.

4. Kötü Amaçlı Yazılım

Biri gayri meşru dosyalar indirirse, bu dosyaların zarar vermediğinden emin olmaları gerekiyor. En çok ortaya çıkan tehditler, bir şirketin verilerini, parasını ve hatta sahiplerinin kişisel bilgilerini kovalayan şifreleyiciler. Bunu desteklemek için, küçük ve orta ölçekli işletmelerin dörtte birinden fazlasının maliyetleri düşürmek için korsan veya lisanssız yazılımları tercih ettiğini belirtmekte de fayda var. Bu tür yazılımlar, kurumsal bilgisayarları ve ağları istismar edebilecek bazı kötü amaçlı veya istenmeyen dosyaları içerebiliyor.

Ek olarak, işletme sahipleri, erişim aracılarının farkında olmalıdır çünkü bu tür grup katmanları, 2023'te KOBİ'lerin çeşitli şekillerde zarar görmesine neden olacaktır. Yasa dışı erişim müşterileri arasında cryptojacking istemcileri, bankacılık parola hırsızları, fidye yazılımları, çerez hırsızları ve diğer sorunlu kötü amaçlı yazılımlar yer alıyor. Örneklerden biri, bankacılık kimlik bilgilerini çalan ve dünya çapındaki kuruluşları hedef alan kötü amaçlı yazılım Emotet'tir. Küçük ve orta ölçekli işletmeleri hedef alan bir diğer grup ise, en çok hukuk, finans ve seyahat kuruluşlarına yönelik saldırılarıyla tanınan DeathStalker. Grubun ana hedefleri, VIP'leri ve büyük mali varlıkları içeren yasal ihtilaflara ilişkin gizli bilgileri, rekabetçi iş zekasını ve ayrıca birleşme ve devralmalara ilişkin içgörüleri yağmalamaya dayanıyor.

5. Sosyal Mühendislik

COVID-19 salgınının başlangıcından bu yana birçok şirket iş akışlarının çoğunu internete taşıdı.Ve yeni işbirliği araçlarını kullanmayı öğrendi. Özellikle, Microsoft'un Office 365 paketi çok daha fazla kullanım gördü . Ve hiç kimseyi şaşırtmayacak şekilde kimlik avı artık bu kullanıcı hesaplarını giderek daha fazla hedefliyor. Dolandırıcılar, işletme kullanıcılarının parolalarını Microsoft'un oturum açma sayfası gibi görünecek şekilde yapılmış bir web sitesine girmelerini sağlamak için her türlü numaraya başvuruyor.

Kaspersky, kimlik avı dolandırıcılarının işletme sahiplerini nasıl kandırmaya çalıştıkları ve bazen oldukça ayrıntılı olduğu ortaya çıkan birçok yeni yolu ortaya çıkardı. Bazıları, sahte web sitesi paylaşarak veya sahte muhasebe belgeleri içeren e-postalar göndererek kredi veya teslimat hizmetlerini taklit ediyor.

Bazı saldırganlar, kurbanlarından kar elde etmek için meşru çevrimiçi platformlar gibi davranıyorlar: Wise Transfer gibi oldukça popüler para transferi hizmetleri bile olabilir.

Kaspersky uzmanları tarafından keşfedilen bir başka tehlike işareti de, Google Çeviri kullanılarak çevrilmiş bir sayfanın bağlantısıdır. Saldırganlar, siber güvenlik mekanizmalarını atlatmak için Google Çeviri'yi kullanıyor.

Siber suçlular, lisanssız yazılımlar, kimlik avı web siteleri veya e-postalar, işletmenin güvenlik ağındaki ihlaller ve hatta büyük DDoS saldırıları yoluyla mümkün olan her yolu kullanarak kurbanlarına ulaşmaya çalışacak. Ancak Kaspersky tarafından yakın zamanda yapılan bir anket, KOBİ'lerin yüzde 41'inin bir kriz önleme planına sahip olduğunu, bu nedenle siber güvenliği önemsediğini ve BT güvenliği olay çözümünün ne kadar zorlu olabileceğini anladığını gösterdi.

İşletmeleri Siber Saldırılardan Korumak İçin Kaspersky Önerileri

Standart bir kullanıcı hesabı parolasının en az sekiz harf, bir rakam, büyük ve küçük harfler ve bir özel karakter içermesini gerektiren güçlü bir parola politikası uygulayın. Güvenliğinin ihlal edildiğine dair herhangi bir şüphe varsa, bu parolaların değiştirildiğinden emin olun. Bu yaklaşımı ek çaba harcamadan uygulamaya koymak için, kapsamlı bir yerleşik şifre yöneticisi içeren bir güvenlik çözümü kullanın.

Bir yazılım ve cihaz satıcısından gelen güncellemeleri göz ardı etmeyin. Bunlar genellikle yalnızca yeni özellikler ve arayüz geliştirmeleri getirmekle kalmaz aynı zamanda ortaya çıkarılmamış güvenlik açıklarını da giderir.Çalışanlarınızı mevcut tehditler ve kişisel ve profesyonel yaşamlarını korumanın yolları hakkında daha fazla bilgi edinmeleri ve ilgili ücretsiz kurslar almaları için teşvik edin. Çalışanlar için kapsamlı ve etkili üçüncü taraf eğitim programları yürütmek, BT departmanına zaman kazandırmak ve iyi sonuçlar almak için iyi bir yoldur.

Bu habere henüz yorum yazılmamış, haydi ilk yorumu siz bırakın!...